|

||||

|

|

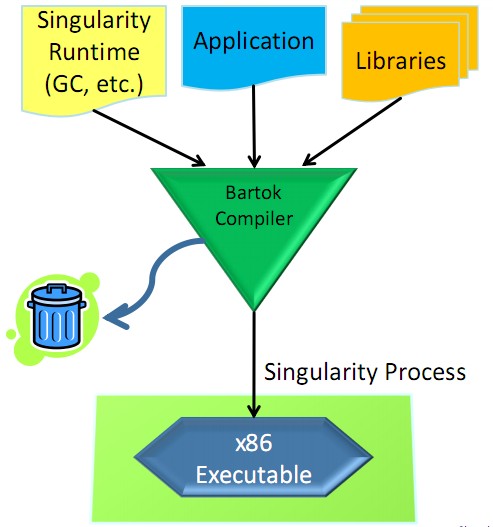

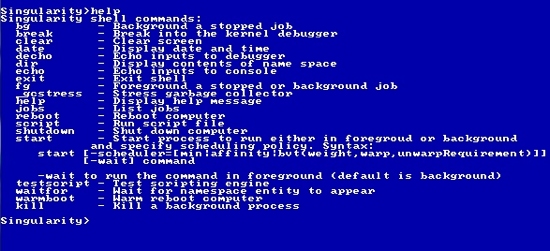

Статьи Система строгого режима: Microsoft Singularity (часть 1) Евгений Лебеденко, Mobi.ru Опубликовано 21 июня 2011 года В большинстве своём современные информационные системы не очень надёжны в эксплуатации, и корень этой проблемы скрывается в самой их архитектуре. Да, мы научились повышать надёжность и безопасность за счет внесения работу систем избыточности, связанной с резервированием критически важных данных и установкой специального программного обеспечения, следящего за возможными угрозами информационной безопасности. Мы учимся сводить к минимуму проблемы, связанные с конфликтами в работе программ и компьютерного «железа». И тем не менее мы не застрахованы от СМС-баннеров, «зависания» системы и потери данных в результате внезапного её «падения». Дивясь ежедневному прогрессу в цифровом мире, мы подспудно ощущаем его несовершенство. И, глядя на громкий анонс новой версии операционной системы, не можем не предчувствовать: главные проблемы предшественницы в ней никуда не денутся. История сегодняшних проблем отсылает нас к далёкому прошлому. Во времена, когда компьютеры были большими, оперативная память маленькой, а юзеров не было и в помине. Были учёные и инженеры, использующие компьютеры для решения важных для них задач. Были исследователи, старающиеся сделать решение этих задач более быстрым и эффективным. В общем, были профессионалы. Они в точности знали, какой код и данные располагаются в каждом байте памяти, могли контролировать процесс выполнения программы и старались отлавливать ошибки, ведущие к фатальным последствиям. Сегодня же на смену им пришли простые смертные со своими скромными задачами. Нельзя сказать, что это плохо — просто для решения этих повседневных задач требуется фундамент покрепче. Такой, который избавил бы людей от проблем, справиться с которыми невозможно без «заглядывания под капот». Разработчики, идя навстречу этим желаниям потребителя, облегчают ему жизнь, усложняя при этом жизнь системе. Драйверы устройств, работающие в пространстве памяти ядра и способные на самые непредсказуемые действия. Динамически подгружаемые библиотеки, код которых одни программы могут перезаписывать в ущерб работе других программ. Бесчисленные уязвимости, основанные на концепции обмена данными через совместно используемые объекты. Все эти механизмы прекрасно работали в ситуации, когда пользователь-профессионал держал работу системы под контролем. Сегодня же юзер, устанавливая новый плагин для браузера, даже не представляет, что за код в нём реализован. А между тем этот плагин будет трудиться в адресном пространстве браузера и без зазрения совести пользоваться всеми возможностями своей родительской программы. Оставим в покое пользователя-любителя, что с него возьмёшь. Зачастую сама операционная система не ведает, что творят работающие процессы. Многозадачная архитектура современных систем, разработанная в начале семидесятых годов прошлого столетия, подразумевала продуманность каждой запускаемой программы и минимальное количество в ней критических ошибок, дотошно вылавливаемых на этапе программирования и отладки кода. И, конечно же, то, что работающие одновременно программы написаны в соответствии с высшими компьютерными заповедями — не убий своими действиями другой процесс, не укради чужие данные, не нарушай адресное пространство процесса-соседа... — те времена давно прошли. Нынешние программы крадут и убивают, пользуясь тем, что в основе современных систем продолжают лежать принципы «мир, дружба, жвачка». Но что если изменить нынешнее положение дел, создав совершенно новую операционную систему, учитывающую «криминальные» реалии нынешних информационных технологий? Вы скажете, утопическая идея? Между тем для её реализации существуют чётко определённые подходы, основанные на том, что любые действия любых работающих программ будут жёстко контролироваться, а их возможности будут ограничиваться только заложенными в программу легитимными и проверенными функциями. Решить эту, казалось бы, нереальную задачу можно как минимум тремя способами. Первый — прибегнуть к тотальной, дотошной и тщательнейшей проверке корректности работы всех компонентов системы с традиционной архитектурой и всех работающих в её рамках программ на предмет фатальных ошибок и кода, потенциально опасных действий с разделяемыми объектами и данными и прочих подозрительных и несанкционированных манипуляций. А также осуществить дальнейший запрет на какие-либо модификации проверенной системы и программ. Такая проверка обычно выполняется экспертно и требует много времени и немалых средств. На её выходе появляется система, которой можно доверять (trusted OS). Конечно, с учётом того, что пользователь действительно доверяет квалификации экспертов. Принципы такой экспертизы и идею, заложенную в основу таких trusted OS, мы уже рассматривали. Второй подход — разработка новой архитектуры операционной системы, основанной на возможности проверки корректности выполняющегося кода любой программы либо перед её запуском, либо прямо в ходе исполнения, и изоляции программы, после которой она сможет обращаться только к необходимым для её работы объектам. Ну и наконец, можно использовать закладываемые в современные аппаратные платформы возможности виртуализации и доверенной загрузки кода. С их помощью можно создать гибридную систему, в которой новая безопасная и надёжная архитектура управляет виртуально изолированными небезопасными и ненадёжными традиционными архитектурными решениями. Второй способ (новая архитектура ОС) реализуется в проекте Microsoft Singularity. Microsoft SingularityВ недрах компании Microsoft, точнее — в её исследовательском центре Microsoft Research с 2006 года ведётся работа над архитектурой новой операционной системы. Проект Singularity не является «убийцей» нынешней коммерчески успешной Windows, но может доказать, что система с программно изолированными процессами, основанная на идее управляемого выполнения кода, может быть безопаснее и надёжнее традиционных систем. Не потеряв при этом их производительности и расширяемости функций. Идея, лежащая в основе Singularity, не нова. Разработчики программного обеспечения давно осознали невозможность полного контроля со стороны операционной системы за так называемым неуправляемым кодом. Кодом, созданным разнообразными компиляторами, способными допускать ошибки, неточности и двоякости трактования исходного текста программ. Кодом, которому операционная система передаёт управление в момент переключения задач и который за отведённый ему квант времени способен натворить много бед. Только потому, что система не знает, как он работает и с какими объектами взаимодействует. Вообще-то для обуздания неуправляемого кода существует аппаратная архитектура, основанная на изоляции адресных пространств памяти каждого процесса, кольцах безопасности и продуманном механизме переключении задач. Но прямое её использование существенно снижает производительность системы, в которой трудится множество программ (аппаратное переключение контекста процесса требует сотни циклов работы процессора). Кроме того, все преимущества аппаратной поддержки защиты памяти сводятся на нет лояльностью к вопросам работы с разделяемыми объектами и данными — основой коммуникаций процессов в нынешних системах. В системах, подобных Singularity, предполагается тщательная верификация кода программы, которая будет в данный момент выполняться. Результат такой верификации — строгое математическое доказательство того, что этот код, именуемый проверенно безопасным (verifiably safe code), в ходе своего выполнения будет работать только с положенными ему объектами и не станет вносить никаких изменений в код и данные других процессов. То есть, запуская любую программу, система предварительно удостоверяется в полной легитимности работы и, следовательно, полностью контролирует процесс её выполнения. Это и есть идея управляемого выполнения кода. В такой модели работы процессов для них не требуется аппаратно выделять изолированные адресные пространства памяти и следить за тем, чтобы их границы не были нарушены. Поскольку все будущие действия процесса верифицированы и строго доказана их безопасность для системы и других процессов, то можно сказать, что работа процессов изолирована друг от друга программным способом. Даже располагаясь в едином адресном пространстве памяти, процессы не смогут помешать работе друг друга. Но разве предварительная верификация кода не снижает производительность системы? Ведь такая проверка не менее затратна по времени и ресурсам, чем переключение процессов. Ответ на этот вопрос кроется в прогрессе программных платформ управляемого выполнения кода. Основанные на типобезопасных языках, таких, например, как Java или C#, и высокопроизводительных runtime компиляторах, способных «на лету» генерировать оптимальный и дотошно проверенный код, на системах сборки мусора, корректно очищающих память после завершения работы программы, подобные платформы в последнее время сделали гигантский скачок в плане производительности. Теперь она соизмерима с выполнением обычного неуправляемого кода. Процесс управляемого выполнения кода — основа архитектуры системы Singularity. Базируется он на спецификации Microsoft CLS (Common Language Specification), поддержка которой открыта для многих из имеющихся и вновь разрабатываемых языков программирования и компиляторов для них. Согласно CLS, эти компиляторы не генерируют неуправляемый код, а создают некий промежуточный код на языке MSIL (Microsoft Intermediate Language). Дополнительно с генерацией кода MISL они создают манифест — метаданные программы, в которых чётко описаны её типы, сведения о необходимых программе внешних объектах и правила взаимодействия с ними. Код MISL и манифест упаковываются в исполняемый PE (portable executable) файл. Дальше происходит компиляция MISL-кода в машинный код, специфичный для системы команд процессора, на котором запущена Singularity. Занимаются этим процессом или JIT-компилятор (just-in-time), генерирующий машинные команды для процессора «на лету», или же программа-генератор NGen (Native Image Generator), создающая традиционный исполняемый образ. Важным является то, что в ходе работы и JIT-компилятора, и программы NGen создаваемый машинный код проверяется на типобезопасность. В случае доказательства того, что полученный код типобезопасен, он исполняется, в противном случае генерируется исключение. Программа не прошла проверку и требует внесения изменений в свой исходный текст. Проверка на типобезопасность кода каждой программы возможна только тогда, когда чётко доказана корректность работы всех компонентов системы управляемого выполнения кода. В настоящее время в Singularity для процессоров Intel x86 код MSIL компилируется в машинные инструкции компилятором Bartok, разработанным в той же Microsoft Research. При этом команда Singularity исходит из предположения, что Bartok не содержит ошибок и гарантированно создаёт типобезопасный машинный код.  В будущем должен быть создан специальный типизированный ассемблер TAL (Typed Assembly Language), который потребует от каждой программы доказательств её типобезопасности. Читайте далее: Система строгого режима: Microsoft Singularity (часть 2) Система строгого режима: Microsoft Singularity (часть 2) Евгений Лебеденко, Mobi.ru Опубликовано 23 июня 2011 года Микроядро Singularity и SIP Singularity — микроядерная система. Весь код небольшого и тщательно проверенного на типобезопасность микроядра в большинстве сво`м написан на языке Sing# — подмножестве языка C#, специально разработанного для этой системы в Microsoft Research. Код ядра не верифицируется перед исполнением, поэтому он называется доверенным (trusted). Вообще-то в ядре есть небольшие фрагменты небезопасного кода, написанные на C++ и ассемблере, но они тщательно изолированы в уровне аппаратных абстракций HAL.  Система Singularity — это микроядро, компиляторы MSIL и множество программно изолированных процессов (SIP) Система Singularity — это микроядро, компиляторы MSIL и множество программно изолированных процессов (SIP) Ядро содержит типичный для микроядра набор менеджеров, управляющих памятью, переключением процессов, вводом-выводом, безопасностью. К доверенному коду относится и run-time среда — компиляторы в MSIL и машинный код. Код всех запускаемых в Singularity прикладных программ, сервисов и драйверов является строго верифицируемым. Любая запускаемая программа или сервис с точки зрения Singularity является SIP — Software Isolated Process (программно изолированный процесс). Благодаря выполненной проверке типобезопасности SIP не нужно держать в «клетке» ограниченного адресного пространства. Он сам гарантирует свою лояльность — то, что будет работать только со строго определёнными объектами и данными, не нарушая целостности системы и других программ. А как же быть с межпроцессным взаимодействием? Без него в многозадачной среде никуда. Для взаимодействия SIP-ов Singularity предлагает очень надёжный механизм каналов, по которым один SIP может передавать другому сообщения и данные. Каналы в Singularity высокоскоростные и неплохо заменяют небезопасный механизм разделения данных в традиционных системах. SIP может общаться и с микроядром через специальный бинарный интерфейс ABI (Application Binary interface), с помощью которого один SIP может контролируемо повлиять на состояние другого SIP.  SIP в Singularity самодостаточны. Завершив свою работу, SIP вызывает один из множества наиболее подходящих сборщиков мусора, очищая за собой память так, чтобы не повредить работе остальных SIP и системы. А как же быть с расширяемостью функций запускаемых программ? Здесь идея состоит в том, что расширения для программ тоже реализуются в виде SIPов с типобезопасным кодом. Таким образом, упрощённо архитектура Singularity — это: микроядро, написанное на доверенном коде, трансляторы кода MSIL и компиляторы JIT (NGen), также состоящие из доверенного кода, множество SIP на основе верифицированного кода, работающие в едином адресном пространстве, каналы, связывающие SIPы, и интерфейс ABI, связывающий SIP с ядром. В зависимости от потребностей в процессорном времени конкретного SIP, диспетчер задач Singularity предоставляет один из пяти имеющихся в его распоряжении алгоритмов планирования. Данные SIPов хранит SIP специального типа — файловая система Boxwood, в которой файлы представлены бинарными деревьями (B-tree). Неопределённость, связанная с установкой многочисленных объектов программы в разных частях системы, присущая традиционным операционным системам, в Singularity устраняется за счёт использования программой манифеста — метаданных, чётко описывающих её в терминах ресурсов и зависимостей между ними. На основе манифеста загрузчик программы может оценить и выявить конфликты, которые могут возникнуть при установке программы, и, при необходимости, прервать установку. Разработчики Singularity предоставляют прикладным программистам и драйверописателям Singularity RDK, обеспечивающий среду создания и обкатки своих программ, совместимых с Singularity. Программы можно писать на массе совместимых c CLS языков, для которых Singularity поддерживает компиляторы MSIL. К ним относятся C#, F#, Perl и даже COBOL.  Очевидно, что число компиляторов MSIL для разных языков будет увеличиваться с развитием Singularity. А это означает привлечение к системе множества разработчиков. На данный момент пользовательский интерфейс Singularity весьма аскетичен и ограничивается командной строкой.   Интерфейс Singularity на данный момент весьма аскетичен. Но все необходимые для работы команды присутствуют. Тем не менее проект носит исследовательский характер, и ни о каком коммерческом его применении речи пока не идёт. Создатели Singularity сейчас стараются доказать, что надёжность и безопасность придуманного ими подхода выше, чем у традиционных операционных систем, а производительность не хуже, чем у них. Побратимы SingularityАрхитектурные решения, реализованные в Singularity, родились не на пустом месте. На её архитектуру оказали влияние проекты таких микроядерных архитектур, как L4, Exokernel и SPIN. Однако большинство из них (кроме разве что SPIN, использующей язык Modula-3) создано на основе небезопасного кода и применяют традиционную для современных систем технологию разделения адресных пространств процессов. Идея проверки кода на типобезопасность, реализованная в Singularity, перекликается с подобными подходами в таких проектах, как JX, JavaOS, KaffeOS (язык Java), Inferno (язык Limbo) и RMoX (язык occam-pi). Итак, Microsoft Singularity — один из множества проектов, разрабатывающих архитектуру надёжной и безопасной операционной системы или среды исполнения, надстраиваемой над существующими системами, на основе изоляции процессов путём проверки их кода на типобезопасность. Благодаря активному развитию безопасных языков программирования и высокопроизводительных исполняющих сред этот, поначалу чисто теоретический, подход становится всё ближе к реальным коммерческим реализациям. Проекты, подобные Singularity, стараются доказать, что они способны составить конкуренцию архитектуре современных операционных систем и предоставить пользователям надёжную и предсказуемую среду исполнения их программ. Примечания:Система строгого режима: Microsoft Singularity (часть 1) Автор: Евгений Лебеденко, Mobi.ru Система строгого режима: Microsoft Singularity (часть 2) Автор: Евгений Лебеденко, Mobi.ru ТерралабПутеводитель по новым мобильным процессорам Автор: Олег Нечай Новые мобильные процессоры. Часть 2 Автор: Олег Нечай Наборы системной логики для процессоров Intel Автор: Олег Нечай Системные платы для платформы Intel Sandy Bridge Автор: Олег Нечай КолумнистыВасилий Щепетнёв: По следам Ляпкина-Тяпкина Автор: Василий Щепетнев Кивино гнездо: Обратная сторона битмонеты Автор: Киви Берд Кафедра Ваннаха: Вернём бионику? Автор: Ваннах Михаил Василий Щепетнёв: Мерзость запустения Автор: Василий Щепетнев Дмитрий Шабанов: Награда за красоту Автор: Дмитрий Шабанов Кафедра Ваннаха: Семьдесят лет и один день Автор: Ваннах Михаил Василий Щепетнёв: Обеднение урана Автор: Василий Щепетнев Голубятня-ОнлайнГолубятня: Что еще? Автор: Сергей Голубицкий Version 1.0 -- document generated Компьютерра 20.06.2011 - 26.06.2011 >Статьи id="vision_0">Система строгого режима: Microsoft Singularity (часть 1) Евгений Лебеденко, Mobi.ru Опубликовано 21 июня 2011 года В большинстве своём современные информационные системы не очень надёжны в эксплуатации, и корень этой проблемы скрывается в самой их архитектуре. Да, мы научились повышать надёжность и безопасность за счет внесения работу систем избыточности, связанной с резервированием критически важных данных и установкой специального программного обеспечения, следящего за возможными угрозами информационной безопасности. Мы учимся сводить к минимуму проблемы, связанные с конфликтами в работе программ и компьютерного «железа». И тем не менее мы не застрахованы от СМС-баннеров, «зависания» системы и потери данных в результате внезапного её «падения». Дивясь ежедневному прогрессу в цифровом мире, мы подспудно ощущаем его несовершенство. И, глядя на громкий анонс новой версии операционной системы, не можем не предчувствовать: главные проблемы предшественницы в ней никуда не денутся. История сегодняшних проблем отсылает нас к далёкому прошлому. Во времена, когда компьютеры были большими, оперативная память маленькой, а юзеров не было и в помине. Были учёные и инженеры, использующие компьютеры для решения важных для них задач. Были исследователи, старающиеся сделать решение этих задач более быстрым и эффективным. В общем, были профессионалы. Они в точности знали, какой код и данные располагаются в каждом байте памяти, могли контролировать процесс выполнения программы и старались отлавливать ошибки, ведущие к фатальным последствиям. Сегодня же на смену им пришли простые смертные со своими скромными задачами. Нельзя сказать, что это плохо — просто для решения этих повседневных задач требуется фундамент покрепче. Такой, который избавил бы людей от проблем, справиться с которыми невозможно без «заглядывания под капот». Разработчики, идя навстречу этим желаниям потребителя, облегчают ему жизнь, усложняя при этом жизнь системе. Драйверы устройств, работающие в пространстве памяти ядра и способные на самые непредсказуемые действия. Динамически подгружаемые библиотеки, код которых одни программы могут перезаписывать в ущерб работе других программ. Бесчисленные уязвимости, основанные на концепции обмена данными через совместно используемые объекты. Все эти механизмы прекрасно работали в ситуации, когда пользователь-профессионал держал работу системы под контролем. Сегодня же юзер, устанавливая новый плагин для браузера, даже не представляет, что за код в нём реализован. А между тем этот плагин будет трудиться в адресном пространстве браузера и без зазрения совести пользоваться всеми возможностями своей родительской программы. Оставим в покое пользователя-любителя, что с него возьмёшь. Зачастую сама операционная система не ведает, что творят работающие процессы. Многозадачная архитектура современных систем, разработанная в начале семидесятых годов прошлого столетия, подразумевала продуманность каждой запускаемой программы и минимальное количество в ней критических ошибок, дотошно вылавливаемых на этапе программирования и отладки кода. И, конечно же, то, что работающие одновременно программы написаны в соответствии с высшими компьютерными заповедями — не убий своими действиями другой процесс, не укради чужие данные, не нарушай адресное пространство процесса-соседа... — те времена давно прошли. Нынешние программы крадут и убивают, пользуясь тем, что в основе современных систем продолжают лежать принципы «мир, дружба, жвачка». Но что если изменить нынешнее положение дел, создав совершенно новую операционную систему, учитывающую «криминальные» реалии нынешних информационных технологий? Вы скажете, утопическая идея? Между тем для её реализации существуют чётко определённые подходы, основанные на том, что любые действия любых работающих программ будут жёстко контролироваться, а их возможности будут ограничиваться только заложенными в программу легитимными и проверенными функциями. Решить эту, казалось бы, нереальную задачу можно как минимум тремя способами. Первый — прибегнуть к тотальной, дотошной и тщательнейшей проверке корректности работы всех компонентов системы с традиционной архитектурой и всех работающих в её рамках программ на предмет фатальных ошибок и кода, потенциально опасных действий с разделяемыми объектами и данными и прочих подозрительных и несанкционированных манипуляций. А также осуществить дальнейший запрет на какие-либо модификации проверенной системы и программ. Такая проверка обычно выполняется экспертно и требует много времени и немалых средств. На её выходе появляется система, которой можно доверять (trusted OS). Конечно, с учётом того, что пользователь действительно доверяет квалификации экспертов. Принципы такой экспертизы и идею, заложенную в основу таких trusted OS, мы уже рассматривали. Второй подход — разработка новой архитектуры операционной системы, основанной на возможности проверки корректности выполняющегося кода любой программы либо перед её запуском, либо прямо в ходе исполнения, и изоляции программы, после которой она сможет обращаться только к необходимым для её работы объектам. Ну и наконец, можно использовать закладываемые в современные аппаратные платформы возможности виртуализации и доверенной загрузки кода. С их помощью можно создать гибридную систему, в которой новая безопасная и надёжная архитектура управляет виртуально изолированными небезопасными и ненадёжными традиционными архитектурными решениями. Второй способ (новая архитектура ОС) реализуется в проекте Microsoft Singularity. Microsoft SingularityВ недрах компании Microsoft, точнее — в её исследовательском центре Microsoft Research с 2006 года ведётся работа над архитектурой новой операционной системы. Проект Singularity не является «убийцей» нынешней коммерчески успешной Windows, но может доказать, что система с программно изолированными процессами, основанная на идее управляемого выполнения кода, может быть безопаснее и надёжнее традиционных систем. Не потеряв при этом их производительности и расширяемости функций. Идея, лежащая в основе Singularity, не нова. Разработчики программного обеспечения давно осознали невозможность полного контроля со стороны операционной системы за так называемым неуправляемым кодом. Кодом, созданным разнообразными компиляторами, способными допускать ошибки, неточности и двоякости трактования исходного текста программ. Кодом, которому операционная система передаёт управление в момент переключения задач и который за отведённый ему квант времени способен натворить много бед. Только потому, что система не знает, как он работает и с какими объектами взаимодействует. Вообще-то для обуздания неуправляемого кода существует аппаратная архитектура, основанная на изоляции адресных пространств памяти каждого процесса, кольцах безопасности и продуманном механизме переключении задач. Но прямое её использование существенно снижает производительность системы, в которой трудится множество программ (аппаратное переключение контекста процесса требует сотни циклов работы процессора). Кроме того, все преимущества аппаратной поддержки защиты памяти сводятся на нет лояльностью к вопросам работы с разделяемыми объектами и данными — основой коммуникаций процессов в нынешних системах. В системах, подобных Singularity, предполагается тщательная верификация кода программы, которая будет в данный момент выполняться. Результат такой верификации — строгое математическое доказательство того, что этот код, именуемый проверенно безопасным (verifiably safe code), в ходе своего выполнения будет работать только с положенными ему объектами и не станет вносить никаких изменений в код и данные других процессов. То есть, запуская любую программу, система предварительно удостоверяется в полной легитимности работы и, следовательно, полностью контролирует процесс её выполнения. Это и есть идея управляемого выполнения кода. В такой модели работы процессов для них не требуется аппаратно выделять изолированные адресные пространства памяти и следить за тем, чтобы их границы не были нарушены. Поскольку все будущие действия процесса верифицированы и строго доказана их безопасность для системы и других процессов, то можно сказать, что работа процессов изолирована друг от друга программным способом. Даже располагаясь в едином адресном пространстве памяти, процессы не смогут помешать работе друг друга. Но разве предварительная верификация кода не снижает производительность системы? Ведь такая проверка не менее затратна по времени и ресурсам, чем переключение процессов. Ответ на этот вопрос кроется в прогрессе программных платформ управляемого выполнения кода. Основанные на типобезопасных языках, таких, например, как Java или C#, и высокопроизводительных runtime компиляторах, способных «на лету» генерировать оптимальный и дотошно проверенный код, на системах сборки мусора, корректно очищающих память после завершения работы программы, подобные платформы в последнее время сделали гигантский скачок в плане производительности. Теперь она соизмерима с выполнением обычного неуправляемого кода. Процесс управляемого выполнения кода — основа архитектуры системы Singularity. Базируется он на спецификации Microsoft CLS (Common Language Specification), поддержка которой открыта для многих из имеющихся и вновь разрабатываемых языков программирования и компиляторов для них. Согласно CLS, эти компиляторы не генерируют неуправляемый код, а создают некий промежуточный код на языке MSIL (Microsoft Intermediate Language). Дополнительно с генерацией кода MISL они создают манифест — метаданные программы, в которых чётко описаны её типы, сведения о необходимых программе внешних объектах и правила взаимодействия с ними. Код MISL и манифест упаковываются в исполняемый PE (portable executable) файл. Дальше происходит компиляция MISL-кода в машинный код, специфичный для системы команд процессора, на котором запущена Singularity. Занимаются этим процессом или JIT-компилятор (just-in-time), генерирующий машинные команды для процессора «на лету», или же программа-генератор NGen (Native Image Generator), создающая традиционный исполняемый образ. Важным является то, что в ходе работы и JIT-компилятора, и программы NGen создаваемый машинный код проверяется на типобезопасность. В случае доказательства того, что полученный код типобезопасен, он исполняется, в противном случае генерируется исключение. Программа не прошла проверку и требует внесения изменений в свой исходный текст. Проверка на типобезопасность кода каждой программы возможна только тогда, когда чётко доказана корректность работы всех компонентов системы управляемого выполнения кода. В настоящее время в Singularity для процессоров Intel x86 код MSIL компилируется в машинные инструкции компилятором Bartok, разработанным в той же Microsoft Research. При этом команда Singularity исходит из предположения, что Bartok не содержит ошибок и гарантированно создаёт типобезопасный машинный код.

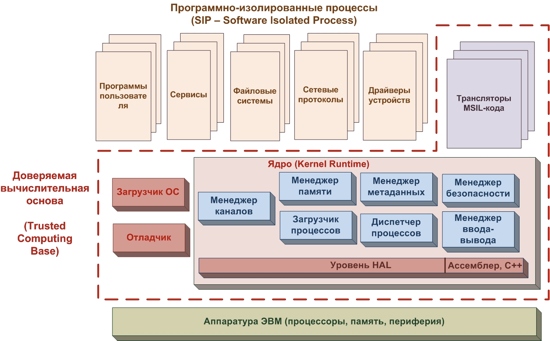

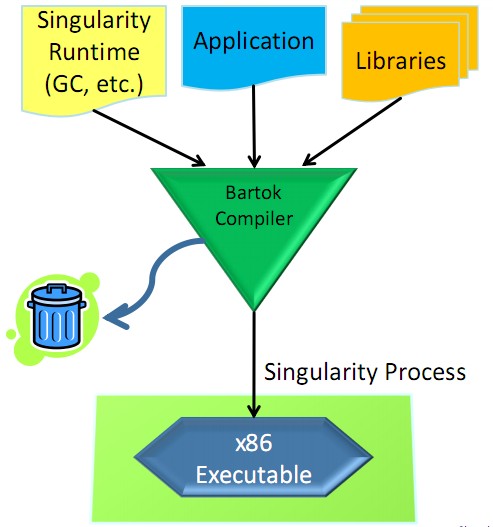

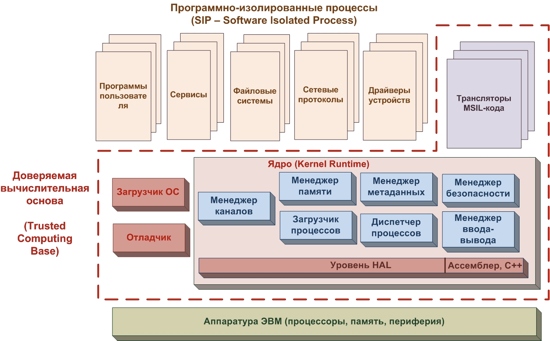

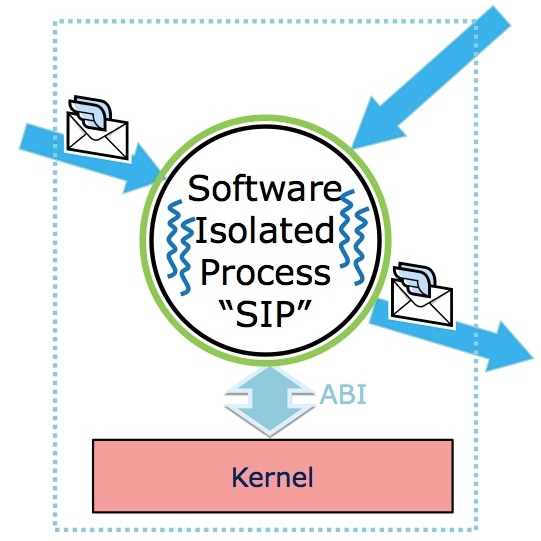

В будущем должен быть создан специальный типизированный ассемблер TAL (Typed Assembly Language), который потребует от каждой программы доказательств её типобезопасности. Читайте далее: Система строгого режима: Microsoft Singularity (часть 2) id="vision_1"> Система строгого режима: Microsoft Singularity (часть 2) Евгений Лебеденко, Mobi.ru Опубликовано 23 июня 2011 года Микроядро Singularity и SIP Singularity — микроядерная система. Весь код небольшого и тщательно проверенного на типобезопасность микроядра в большинстве сво`м написан на языке Sing# — подмножестве языка C#, специально разработанного для этой системы в Microsoft Research. Код ядра не верифицируется перед исполнением, поэтому он называется доверенным (trusted). Вообще-то в ядре есть небольшие фрагменты небезопасного кода, написанные на C++ и ассемблере, но они тщательно изолированы в уровне аппаратных абстракций HAL.  Система Singularity — это микроядро, компиляторы MSIL и множество программно изолированных процессов (SIP)

Система Singularity — это микроядро, компиляторы MSIL и множество программно изолированных процессов (SIP)

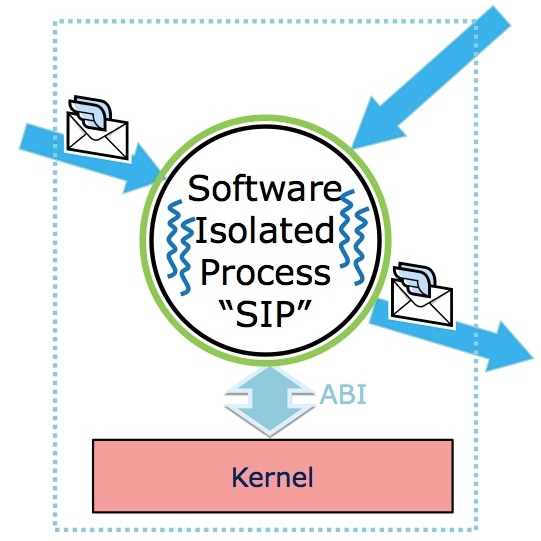

Ядро содержит типичный для микроядра набор менеджеров, управляющих памятью, переключением процессов, вводом-выводом, безопасностью. К доверенному коду относится и run-time среда — компиляторы в MSIL и машинный код. Код всех запускаемых в Singularity прикладных программ, сервисов и драйверов является строго верифицируемым. Любая запускаемая программа или сервис с точки зрения Singularity является SIP — Software Isolated Process (программно изолированный процесс). Благодаря выполненной проверке типобезопасности SIP не нужно держать в «клетке» ограниченного адресного пространства. Он сам гарантирует свою лояльность — то, что будет работать только со строго определёнными объектами и данными, не нарушая целостности системы и других программ. А как же быть с межпроцессным взаимодействием? Без него в многозадачной среде никуда. Для взаимодействия SIP-ов Singularity предлагает очень надёжный механизм каналов, по которым один SIP может передавать другому сообщения и данные. Каналы в Singularity высокоскоростные и неплохо заменяют небезопасный механизм разделения данных в традиционных системах. SIP может общаться и с микроядром через специальный бинарный интерфейс ABI (Application Binary interface), с помощью которого один SIP может контролируемо повлиять на состояние другого SIP.

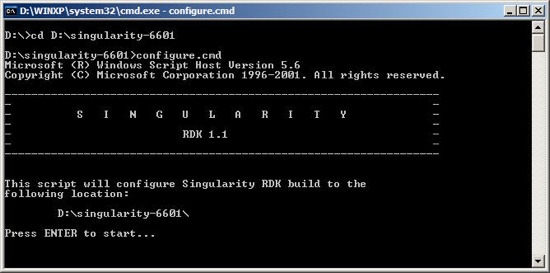

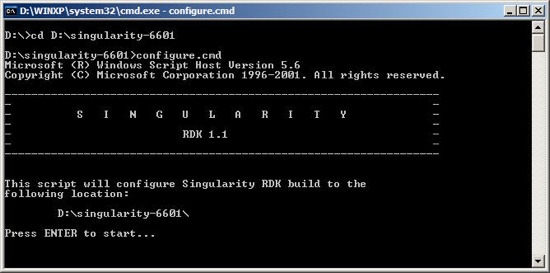

SIP в Singularity самодостаточны. Завершив свою работу, SIP вызывает один из множества наиболее подходящих сборщиков мусора, очищая за собой память так, чтобы не повредить работе остальных SIP и системы. А как же быть с расширяемостью функций запускаемых программ? Здесь идея состоит в том, что расширения для программ тоже реализуются в виде SIPов с типобезопасным кодом. Таким образом, упрощённо архитектура Singularity — это: микроядро, написанное на доверенном коде, трансляторы кода MSIL и компиляторы JIT (NGen), также состоящие из доверенного кода, множество SIP на основе верифицированного кода, работающие в едином адресном пространстве, каналы, связывающие SIPы, и интерфейс ABI, связывающий SIP с ядром. В зависимости от потребностей в процессорном времени конкретного SIP, диспетчер задач Singularity предоставляет один из пяти имеющихся в его распоряжении алгоритмов планирования. Данные SIPов хранит SIP специального типа — файловая система Boxwood, в которой файлы представлены бинарными деревьями (B-tree). Неопределённость, связанная с установкой многочисленных объектов программы в разных частях системы, присущая традиционным операционным системам, в Singularity устраняется за счёт использования программой манифеста — метаданных, чётко описывающих её в терминах ресурсов и зависимостей между ними. На основе манифеста загрузчик программы может оценить и выявить конфликты, которые могут возникнуть при установке программы, и, при необходимости, прервать установку. Разработчики Singularity предоставляют прикладным программистам и драйверописателям Singularity RDK, обеспечивающий среду создания и обкатки своих программ, совместимых с Singularity. Программы можно писать на массе совместимых c CLS языков, для которых Singularity поддерживает компиляторы MSIL. К ним относятся C#, F#, Perl и даже COBOL.

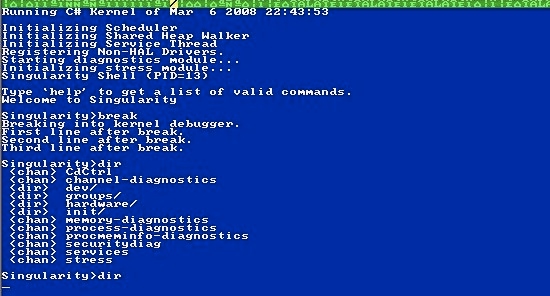

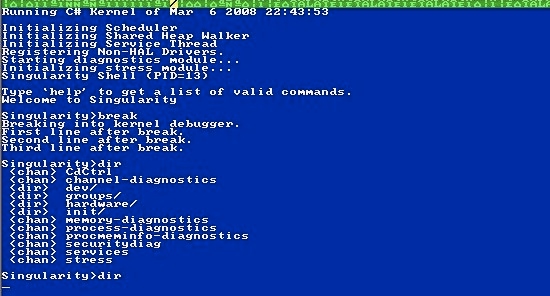

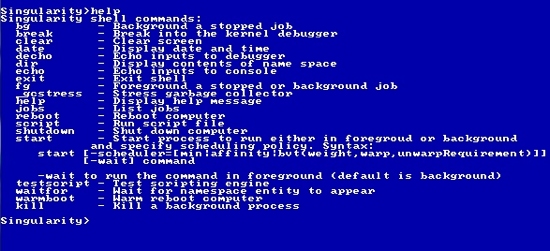

Очевидно, что число компиляторов MSIL для разных языков будет увеличиваться с развитием Singularity. А это означает привлечение к системе множества разработчиков. На данный момент пользовательский интерфейс Singularity весьма аскетичен и ограничивается командной строкой.

Интерфейс Singularity на данный момент весьма аскетичен. Но все необходимые для работы команды присутствуют. Тем не менее проект носит исследовательский характер, и ни о каком коммерческом его применении речи пока не идёт. Создатели Singularity сейчас стараются доказать, что надёжность и безопасность придуманного ими подхода выше, чем у традиционных операционных систем, а производительность не хуже, чем у них. Побратимы SingularityАрхитектурные решения, реализованные в Singularity, родились не на пустом месте. На её архитектуру оказали влияние проекты таких микроядерных архитектур, как L4, Exokernel и SPIN. Однако большинство из них (кроме разве что SPIN, использующей язык Modula-3) создано на основе небезопасного кода и применяют традиционную для современных систем технологию разделения адресных пространств процессов. Идея проверки кода на типобезопасность, реализованная в Singularity, перекликается с подобными подходами в таких проектах, как JX, JavaOS, KaffeOS (язык Java), Inferno (язык Limbo) и RMoX (язык occam-pi). Итак, Microsoft Singularity — один из множества проектов, разрабатывающих архитектуру надёжной и безопасной операционной системы или среды исполнения, надстраиваемой над существующими системами, на основе изоляции процессов путём проверки их кода на типобезопасность. Благодаря активному развитию безопасных языков программирования и высокопроизводительных исполняющих сред этот, поначалу чисто теоретический, подход становится всё ближе к реальным коммерческим реализациям. Проекты, подобные Singularity, стараются доказать, что они способны составить конкуренцию архитектуре современных операционных систем и предоставить пользователям надёжную и предсказуемую среду исполнения их программ. > Терралаб id="terralab_0">Путеводитель по новым мобильным процессорам Олег Нечай Опубликовано 21 июня 2011 года Как и год назад, большую часть рынка мобильных центральных процессоров занимает корпорация Intel с семейством чипов Core i3/i5/i7. Однако в современных ноутбуках под этим брендом скрываются уже совсем другие чипы: в начале 2011 года они были переведены на новую микроархитектуру Sandy Bridge. Кроме того, совсем недавно AMD представила принципиально новые гибридные чипы A-Series со встроенным графическим ядром, способным конкурировать с дискретным видео. В технологическом плане ситуация на рынке заметно изменилась, так что давайте поближе присмотримся к новым мобильным решениям. Мобильные процессоры IntelМикроархитектура Sandy Bridge была официально представлена 9 января 2011 года, тогда же появились и новые десктопные и мобильные чипы на её основе. Sandy Bridge — официальный преемник Nehalem, и новые модели при сохранении марки Core i3/i5/i7 получили другие индексы, чётко отличающие их от микросхем предыдущего поколения. Все индексы мобильных процессоров Sandy Bridge четырёхзначные и начинаются с цифры "2". В конце числового индекса могут стоять одна или две буквы. Буква "М" означает стандартный мобильный процессор с термопакетом от 17 до 35 Вт, "E" — стандартный встраиваемый чип, буквами «QM» и «QE» маркируются четырёхъядерные микросхемы повышенной производительности (обычные и встраиваемые соответственно) с термопакетом 45 Вт, а индекс «XM» присваивается «экстремальным» моделям с разблокированным множителем. По индексу можно также отличить стандартные чипы с обычным и пониженным тепловыделением: у первых он заканчивается на «9M», у вторых — на «7M». Поскольку мобильные модели Sandy Bridge отличаются от десктопных лишь более низкими частотами, уменьшенным энергопотреблением и некоторым особенностями системы энергосбережения, мы не будем повторяться и вновь подробно описывать характерные черты новой микроархитектуры: желающие могут ознакомиться с ними в материале о «настольных» процессорах.

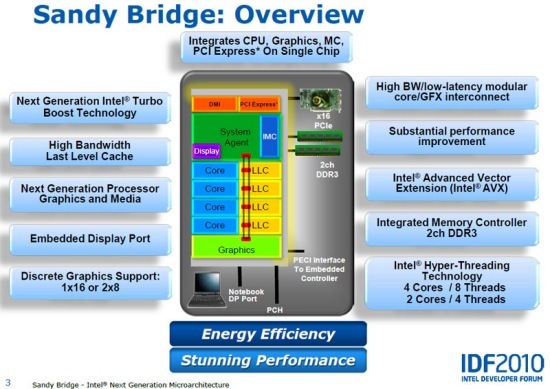

Принципиальное отличие от Nehalem заключается в том, что в Sandy Bridge на одном кристалле с вычислительным расположен так называемый «системный агент», включающий в себя графическое ядро нового поколения, контроллеры оперативной памяти DDR3 1333 МГц, контроллер PCI Express 2.0 и блоки управление питанием и выводом изображения на дисплей. К прочим главным нововведениям относятся буфер микрокоманд L0, разделяемая кэш-память третьего уровня (L3 или LLC, Last Level Cache, «кэш последнего уровня»), технология автоматического разгона Turbo Boost нового поколения и поддержка набора инструкций SIMD AVX. Все чипы выпускаются по 32-нм технологическим нормам. В настоящее время Intel производит 22 мобильных процессора семейства Core на базе микроархитектуры Sandy Bridge: один двухъядерный чип Core i3, семь двухъядерных Core i5, семь двухъядерных Core i7, шесть четырёхъядерных Core i7 и один «экстремальный» Core i7 XM. Во всех моделях реализованы технологии многопоточности Hyper Threading и автоматического разгона Turbo Boost (кроме Core i3). Объём разделяемой кэш-памяти L3, доступной при необходимости через кольцевую шину всем ядрам, включая графическое, а также системному агенту, составляет 3 Мбайта у двухъядерных Core i3 и Core i5, 4 Мбайта у двухъядерных Core i7, 6 Мбайт у четырёхъядерных Core i7 и 8 Мбайт у флагманских четырёхъядерных Core i7 2820QM и Core i7 Extreme 2920XM. Intel выпускает также две бюджетные мобильные модели под старым брендом Celeron, построенные на Sandy Bridge: B810 (1,6 ГГц) и B847 (1,1 ГГц). Эти двухъядерные чипы отличаются встроенной графикой предыдущего поколения, отсутствием технологии Hyper Threading, системы автоматического разгона Turbo Boost и разделяемой кэш-памятью третьего уровня объёмом 2 Мбайта. Отдельная категория мобильных процессоров, производимых корпорацией Intel, — это Atom: такие чипы предназначены для установки в нетбуки и неттопы — недорогие портативные и настольные компьютеры, ориентированные преимущественно на работу в интернете. Конструкция Atom за год не претерпела каких-либо принципиальных изменений, был лишь расширен модельный ряд, и они всё так же выпускаются по стремительно устаревающей 45-нм технологии. Интересующихся их архитектурой отсылаем к нашей прошлогодней статье. Единственное существенное пополнение в семействе Atom — «система на чипе» Oak Trail, представленная в апреле 2011 года и предназначенная для смартфонов и планшетных компьютеров. Эта микросхема во многом повторяет Moorestown образца 2010 года, предназначенную для портативных устройств на базе Linux. Новый чип отличается контроллером PCI, графическим ядром с поддержкой HD-видео 1080p и интерфейса HDMI, и самое главное — возможностью работы с различными операционными системами, включая Windows, Android и MeeGo. Пока выпускается всего два чипа этой серии: Atom Z650 (1,2 ГГц) и Atom Z670 (1,5 ГГц). Мобильные процессоры AMDНесмотря на то что на прилавках ещё довольно долго будут присутствовать ноутбуки на основе «традиционных» процессоров AMD Phenom II, Turion II, Athlon II и V Series, в самой компании делают ставку на перспективные гибридные чипы A-Series (кодовое название Llano) со встроенным графическим ядром, официально представленные 14 июня 2011 года. AMD позиционирует процессоры A-Series как прямых конкурентов чипов Core корпорации Intel.

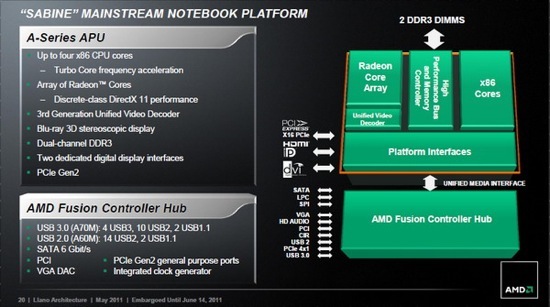

Гибридные процессоры Fusion в AMD называют APU, Accelerated Processing Units, то есть «блоки ускоренных вычислений», в отличие от CPU, Central Processing Units, «центральных вычислительных блоков». Смысл идеи APU заключается в переходе от универсальных, но малоэффективных к специализированным и легко масштабируемым высокоэффективным микросхемам. Такие чипы могут состоять из вычислительных ядер различного типа, подобранных в разных комбинациях для решения тех или иных задач. Первыми моделями подобного типа должны были стать многоядерные процессоры со встроенными вычислительными и графическими ядрами. Несмотря на то что сама концепция APU была обнародована ещё в конце 2006 года, AMD явно запоздала с выводом этих микросхем на рынок. Intel успешно продаёт процессоры со встроенной графикой уже несколько лет, а первые серийные гибридные чипы AMD семейства Fusion под кодовым названием Brazos были представлены лишь в начале 2011 года. Процессоры состояли из одного или двух вычислительных ядер Bobcat, одноканального контроллера оперативной памяти DDR3 1066 МГц и графического ядра Mobility Radeon HD 6xxx (Cedar) с восьмьюдесятью универсальными потоковыми процессорами. Интегрированная графика полностью поддерживала программные интерфейсы DirectX11, DirectCompute и OpenGL и обеспечивала аппаратное ускорение воспроизведения HD-видео вплоть до разрешения 1080p. Новейшие процессоры Llano должны существенно опередить по производительности Brazos, которые были ориентированы на планшеты, нетбуки, неттопы и бюджетные ноутбуки. Они призваны стать полноценной заменой универсальных чипов AMD среднего класса как для портативных, так и для настольных компьютеров. Версия Llano для ноутбуков — это только что представленные A-Series, версия для десктопов — E-Series, презентация которой ожидается в третьем квартале 2011 года. A-Series включает в себя два или четыре вычислительных ядра на базе архитектуры Stars (K10.5) с 1 Мбайтом кэш-памяти L2 для каждого, встроенное графическое ядро, двухканальный контроллер оперативной памяти DDR3 1600 МГц объёмом до 32 Гбайт и контроллер PCI Express 2.0 на 24 линии, шестнадцать из которых могут использоваться для подключения дискретных графических ускорителей. Процессоры производятся по 32-нм технологии. Важнейшее преимущество A-Series, пожалуй, перед всеми современными центральными процессорами — встраиваемая в процессор графика, способная на равных конкурировать с дискретными видеокартами. Впервые в истории интегрированное видеоядро способно «потянуть» даже весьма ресурсоёмкие компьютерные игры. В старших моделях A-Series устанавливается графический ускоритель Radeon HD 6620G с четырьмястами универсальными потоковыми процессорами, то есть на уровне дискретной мобильной графики среднего класса Radeon HD 5650/573/5750/5770 или HD 6530/6550/6570. В младших чипах используются видеоядра Radeon HD 6620G с 320 или Radeon HD 6480G с 240 универсальными потоковыми процессорами. Ещё одно важное достоинство A-Series — возможность одновременной работы встроенного в чип и дискретного графического ускорителя, в отличие от интеловской версии переключаемой графики, где поддерживается вывод изображения либо через интегрированное, либо через дискретное видео. Как утверждают в AMD, такое «объединение усилий» позволяет при благоприятных обстоятельствах повысить производительность графической подсистемы на 75 процентов свыше стандартной — при работе только с дискретными видеокартами AMD Radeon. Для обработки видео высокой чёткости в чипе реализован уницифированный модуль видеодекодера третьего поколения (UVD3), способный аппаратно декодировать все распространённые форматы, среди которых H.264, MPEG-2, MPEG-4 (DivX/XviD) и Blu-ray, включая Blu-ray 3D. Фирменные технологии Perfect Picture HD и Steady Video призваны обеспечивать вывод на экран видео безупречного качества. Новая технология Turbo Core, аналогичная интеловской Turbo Boost, позволяет автоматически разгонять как отдельные вычислительные, так и графические ядра. Модернизированная система управления питания, по оценкам AMD, обещает до десяти с половиной часов автономной работы ноутбука на основе чипов A-Series. В настоящее время линейка процессоров AMD A-Series состоит из семи моделей: двух двухъядерных и пяти четырёхъядерных. Термопакет модификаций с индексом MX составляет 45 Вт, с индексом M — 35 Вт. Мобильные процессоры VIAТайваньская компания VIA Technologies практически ушла с массового рынка мобильных процессоров, вытесненная более сильными конкурентами, и в настоящее время её чипы встречаются лишь во встраиваемых системах и — чрезвычайно редко — в нетбуках и неттопах. Между тем, если бы не производственные и маркетинговые возможности Intel, процессор VIA Nano последнего поколения мог в своё время стать сильным конкурентом Intel Atom, опережая его как по производительности, так и по экономичности. Хотя бы благодаря своим выдающимся характеристикам этот чип заслуживает краткого упоминания.

Процессоры Nano выпускаются по 65-нм технологии, оснащаются 16 килобайтами кэш-памяти L1 и 1 мегабайтом кэш-памяти L2 и работают с системной шиной 800 МГц. Тактовые частоты — от 1 до 2 ГГц, термопакет — от 5 до 25 Вт. Линейка VIA Nano делится на два семейства: модели с индексом L предназначены для настольных и мобильных компьютеров, а низковольтные модели с индексом U — для неттопов, нетбуков и ультрапортативных компьютеров (UMPC). Самая свежая серия Nano 3000, выпускающаяся с ноября 2009 года, отличается от предыдущей 1000/2000 главным образом поддержкой набора инструкций SSE4, впервые полностью реализованного в чипах Intel Core i7. Кроме того, как утверждает разработчик, эти процессоры на 20 процентов мощнее и на 20 процентов экономичнее предшественников. Согласно собственным оценкам VIA, чип 3000-й серии с тактовой частотой от 1,3 ГГц более чем на 40 процентов производительнее, чем Intel Atom N270 c тактовой частотой 1,6 ГГц. Термопакет ультраэкономичных моделей семейства U3ххх составляет всего лишь от 4 до 6,5 Вт, а моделей семейства L3ххх — от 20 до 22,5 Вт. Читайте далее: вторая часть статьи со справочной информацией обо всех актуальных мобильных процессорах. id="terralab_1"> Новые мобильные процессоры. Часть 2 Олег Нечай Опубликовано 22 июня 2011 года

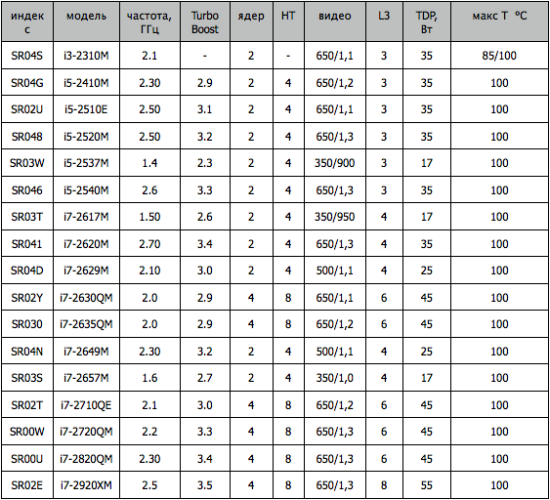

Поскольку мобильные чипы, в отличие от «настольных», редко попадают в свободную продажу, в таблицах отсутствуют данные о розничных ценах. Intel Core i3/5/7 MobileМобильные чипы Intel Core i3/5/7 построены на базе микроархитектуры Sandy Bridge и отличаются от «настольных» уменьшенными тактовыми частотами и пониженным энергопотреблением. Чипы оснащаются встроенным графическим ядром Intel HD Graphics 3000, двухканальным контроллером оперативной памяти DDR3 1333 МГц и контроллером PCI Express 2.0 x16. Выпускаются по 32-нм производственным нормам. Микросхемы рассчитаны на установку в разъёмы FCBGA1023, FCBGA1224 или FCPGA988. Многие чипы i3/i5 и некоторые i7 имеют по две модификации для FCBGA1023 или FCPGA988 с одинаковыми названиями, в таблице для экономии места указывается только индекс моделей для сокета 1023. Номинальные тактовые частоты встроенного графического ядра могут составлять 350, 500 или 650 МГц, в режиме Turbo Boost — 900, 950, 1000, 1100, 1200 или 1300 МГц, в зависимости от модификации. Во всех моделях, за исключением Core i3, реализованы технология автоматического разгона Turbo Boost и технология параллельных вычислений Hyper-Threading. Процессоры снабжены контроллером PCI Express 2.0 x16, благодаря которому графический ускоритель может подключаться напрямую к процессору. Для соединения с набором системной логики применяется шина DMI 2.0 (Digital Media Interface) c пропускной способностью 4 Гбайт/с. В «экстремальном» чипе Core i7-2920XM разблокирован множитель, что позволяет беспрепятственно повышать тактовую частоту процессора. Архитектурно Core i7-2820QM и Core i7-2920XM представляют собой Core i7-820QM и Core i7-920XM на основе Nehalem со встроенным графическим ядром Intel HD 3000. Основные технические параметры Core i3/5/7 MobileМикроархитектура Sandy Bridge Два или четыре ядра Кэш-память L1 — 64 Кбайт (32 Кбайт для данных и 32 Кбайт для инструкций) для каждого ядра Кэш-память L2 (MLC, Mid Level Cache) — 256 Кбайт для каждого ядра Кэш-память L3 (LLC, Last Level Cache) — 3, 4, 6 или 8 Мбайт, разделяемая между ядрами через кольцевую шину Встроенный двухканальный контроллер оперативной памяти DDR3-1333 МГц Встроенный контроллер PCI Express 2.0 x16 (1x16, 2x8, 1x8+2x4) Встроенный графический адаптер Intel HD Graphics 3000 Поддержка технологии виртуализации VT Поддержка 64-битных инструкций Intel EM64T Поддержка технологии Hyper-Threading (кроме Core i3) Набор инструкций SSE 4.2 Набор инструкций AVX Антивирусная технология Execute Disable Bit (кроме Core i5-2510E) Технология динамического изменения частоты Enhanced SpeedStep Технология автоматического разгона Intel Turbo Boost 2.0 (кроме Core i3) Модельный ряд Intel Atom

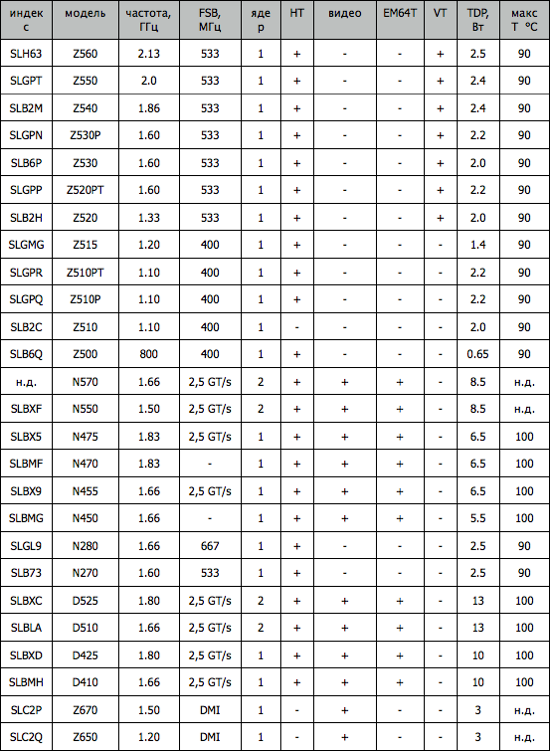

Intel Atom

Atom — одно- или двухъядерный процессор, предназначенный для установки в недорогие портативные и настольные компьютеры, а также карманные устройства для доступа в интернет. Впервые представлен в апреле 2008 года. Полностью совместим с набором инструкций x86. Выпускается по 45-нм технологическим нормам. Одно- и двухъядерные модели серий 2xx, 3xx, Nxxx и Dxxx (кодовые названия Diamondville и Pineview) работают в паре с чипсетами серии Intel 945 и устанавливаются в нетбуки и неттопы. Модели Atom Nxxx/и Dxx (Pineview) имеют встроенные контроллеры оперативной памяти DDR2-667/800 и графическое ядро Intel GMA 3150 без аппаратной поддержки HD-видео. Чипы рассчитаны на установку в разъём 437. Одноядерные процессоры серии Zxxx (кодовое название Silverthorne) работают с чипсетом US15W, ориентированы на портативные интернет-устройства (планшеты или наладонники) и устанавливаются в разъём 441. Процессоры Atom второго поколения (серия Z6xx, кодовое название Lincroft) представлены 4 мая 2010 года. Микросхемы представляют собой «системы на чипе» для портативных карманных устройств под управлением Linux, модели Z650 и Z670 — также под управлением Windows, Android и других операционных систем. В таблице не представлены процессоры серии E для встраиваемых систем как не представляющие интереса для индивидуальных пользователей. Основные технические параметры Intel AtomАрхитектура, полностью совместимая с набором инструкций x86 Одно или два ядра Кэш-память L1 — 56 Кб (24 Кб для данных и 32 Кб для инструкций) Кэш-память L2 — 512 Кб или 1 Мбайт в двухъядерных моделях Системная шина 400, 533 или 667 МГц Динамическое отключение кэш-памяти в энергосберегающих режимах (кроме cерии 2xx) Низкий термопакет (TDP): от 0,65 до 13 Вт, в зависимости от модели Набор инструкций SSE3 Поддержка технологии Hyper-Threading (кроме модели Z510) Поддержка технологии виртуализации VT (в некоторых моделях) Поддержка 64-битных инструкций EM64T (в некоторых моделях) Технология динамического изменения частоты Enhanced SpeedStep (в чипах серии Nxxx) Модельный ряд Мобильные процессоры AMD

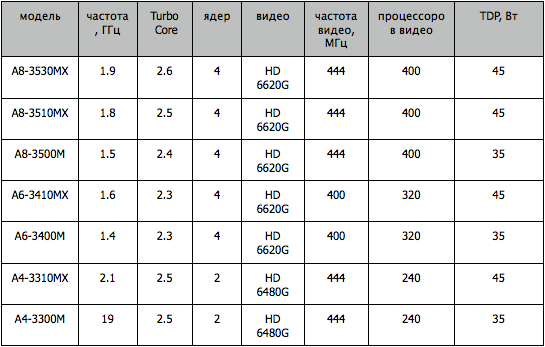

Мобильные процессоры AMD

14 июня 2011 года AMD представила новые мобильные гибридные процессоры A-Series, входящие в семейство чипов, известных под кодовым названием Llano. Процессоры A-Series включают в себя два или четыре вычислительных ядра на базе архитектуры Stars (K10.5) с 1 Мбайтом кэш-памяти L2 для каждого, встроенное графическое ядро, двухканальный контроллер оперативной памяти DDR3 1600 МГц объёмом до 32 Гбайт и контроллер PCI Express 2.0 на 24 линии, шестнадцать из которых могут использоваться для подключения дискретных графических ускорителей. Чипы производятся по 32-нм технологии. Термопакет модификаций с индексом MX составляет 45 Вт, с индексом M — 35 Вт. В старших моделях A-Series устанавливается графический ускоритель Radeon HD 6620G с четырьмястами универсальными потоковыми процессорами, то есть на уровне дискретной мобильной графики среднего класса Radeon HD 5650/573/5750/5770 или HD 6530/6550/6570. В младших чипах используются видеоядра Radeon HD 6620G с 320 или Radeon HD 6480G с 240 универсальными потоковыми процессорами. Встроенная графика способна работать одновременно с дискретными чипами, что существенно повышает производительность графической подсистемы. Воспроизведение видео высокой чёткости обеспечивает унифицированный видеодекодер третьего поколения UVD, поддерживающий форматы H.264, MPEG-2, MPEG-4 (DivX/XviD), Blu-ray, Blu-ray 3D. За качество видеокартинки отвечают фирменные технологии Perfect Picture HD и Steady Video. Основные технические параметры AMD APU A-SeriesМикроархитектура K10.5 Два или четыре ядра Stars Кэш-память L1 — 64 + 64 Кбайт Кэш-память L2 — 2 или 4 Мбайт, по 1 Мбайту для каждого ядра Встроенный двухканальный контроллер оперативной памяти DDR3-1333/1600 МГц Встроенный контроллер PCI Express 2.0 на 24 линии Встроенный графический адаптер Radeon HD 6620G или или Radeon HD 6480G с 400, 320 или 240 универсальными процессорами Два выделенных цифровых интерфейса для дисплеев Унифицированный видеодекодер третьего поколения UVD Технология автоматического разгона Turbo Core Модельный ряд VIA Nano 3000

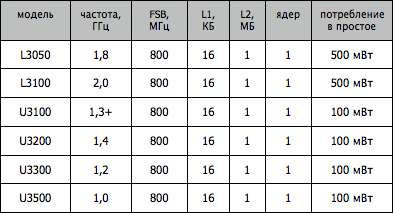

VIA Nano 3000

Nano 3000 — процессоры с суперскалярной архитектурой и поддержкой инструкций x86 и шестидесятичетырёхбитных расширения. Чипы производятся по 65-нм технологическим нормам, совместимы по контактам с моделями предыдущего поколения VIA C7 и рассчитаны на установку в разъём NanoBGA2. Микросхемы оснащаются 16 Кб кэш-памяти L1 и 1 Мб кэш-памяти L2 и работают с системной шиной 800 МГц. Тактовые частоты — от 1 до 2 ГГц, термопакет — от 5 до 25 Вт. Линейка процессоров VIA Nano делится на две серии: модели с индексом L предназначены для настольных и мобильных ПК, а низковольтные модели с индексом U — для неттопов, нетбуков и ультрапортативных компьютеров. Модельный ряд

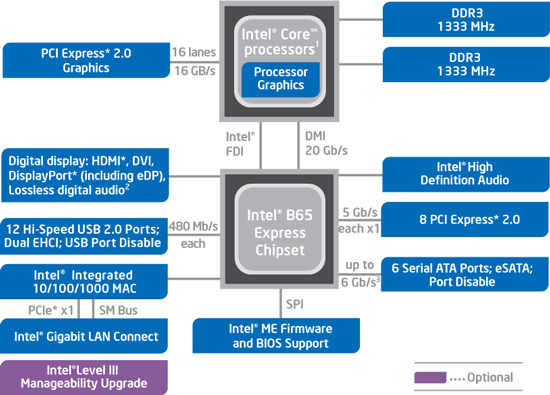

id="terralab_2"> Наборы системной логики для процессоров Intel Олег Нечай Опубликовано 23 июня 2011 года Новая архитектура потребовала и новой логики, к тому же чипы Sandy Bridge рассчитаны на установку в собственный разъём LGA1155 и несовместимы с сокетами для предыдущего поколения Core на базе микроархитектуры Nehalem. В настоящее время на рынке представлено семь наборов системной логики для линейки Sandy Bridge: Intel B65 Express, H61 Express, H67 Express, P67 Express, Q65 Express, Q67 Express и Z68 Express. Первыми на рынке появились системные платы на чипсетах H67 и P67, чуть позже были выпущены другие модификации, а самым «молодым» стал флагманский Z68.

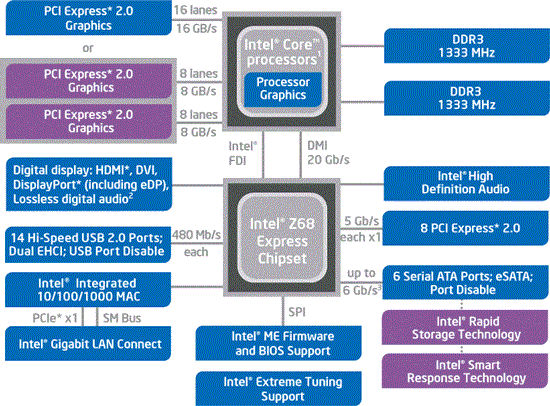

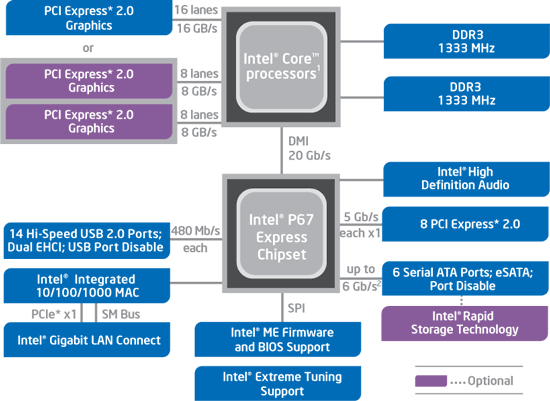

С чипсетами Cougar Point первых выпусков (ревизия B2) связана неприятная история: из-за обнаруженного в них дефекта Intel была вынуждена приостановить поставки буквально через месяц после их начала. Дело в том, что в силу конструктивного недостатка со временем в таких чипсетах могли выходить из строя все порты SATA-II, к которым подключаются жёсткие диски, твёрдотельные и оптические накопители. При этом сохранялась работоспособность портов SATA-III, которых в чипсетах шестой серии не более двух. К чести Intel, компания оперативно признала проблему и выпустила модернизированные чипсеты (ревизия B3), свободные от этого дефекта. Тем не менее весьма большие партии плат на основе дефектных H67 и P67 Express успели попасть на рынок, от чего пострадали, прежде всего, энтузиасты, выложившие немалые деньги за «горячую» новинку. Как и в случае с пятидесятой серией, шестидесятая представляет собой не набор микросхем, а один-единственный чип, выполняющий функцию «южного моста», то есть служащий для подключения разнообразной периферии и носящий официальное название PCH — Platform Controller Hub («контроллер-коммутатор платформы»). Потребность в «северном мосте» отпала, поскольку контроллеры оперативной памяти и шины PCI Express, а также графическое ядро теперь встраиваются непосредственно в процессор. Большая часть новых «настольных» чипсетов способна работать с интегрированной в процессор графикой. Они, как и сегодняшние, относятся к серии H — это наборы H61 и H67. Единственный набор логики, игнорирующий встроенное в чип видеоядро, — это P67, рассчитанный исключительно на дискретную графику: одну карту PCI Express x16 или две видеокарты PCI Express х8. Важное отличие новых наборов микросхем от чипсетов предыдущего поколения состоит в удвоении пропускной способности шины PCI Express 2.0 с 2,5 GT/s (гигатрансферов, то есть миллиардов пересылок в секунду) до 5,0 GT/s. Теперь максимальная скорость одной линии (слот PCI Express x1) может достигать изначально предусмотренных стандартом 500 Мб/с в каждом направлении, в сумме — 1 Гб/с. Это устраняет узкое место при подключении, например, скоростных контроллеров USB 3.0 и SATA-III через слоты PCI Express x1, ощутимое, когда скорость линии в каждом направлении ограничена 250 Мб/с. Intel Z68 ExpressФлагманский чипсет семейства, представленный позже всех остальных — 11 мая 2011 года. Микросхема объединяет в себе возможности всех моделей линейки и обладает двумя уникальными для шестидесятой серии функциями — Intel Smart Response Technology и Lucid Virtu. Чипсет предназначен для использования с процессорами среднего и высшего класса Core i5 и Core i7 для разъёма LGA1155. При этом, по данным Intel, ничто не мешает устанавливать в системные платы на базе Z68 Express и недорогие чипы Core i3, но, исходя из высокой цены подобных плат, вряд ли это будет разумным решением.  Схема чипсета Intel Z68 Express

Схема чипсета Intel Z68 Express

Как и все чипсеты Cougar Point, Z68 подключается к процессору по шине DMI 2.0 c пропускной способностью 20 Гбит/с или около 4 Гбайт/с. Для передачи видеосигнала от встроенной процессорной графики применяется шина FDI. Поддерживается множество видеоинтерфесов, включая HDMI, DVI и DisplayPort. Обеспечивается работа с восемью полноскоростными портами PCI Express 2.0 x1. Возможна установка как одного (PCI Express x16), так и двух графических ускорителей (PCI Express x8 + x8) в режимах SLI и CrossFire. В микросхеме реализованы контроллер Serial ATA на 2 порта SATA III (6 Гбит/с) и четыре порта SATA II (3 Гбит/с), поддерживаются дисковые массивы RAID уровней 0, 1, 0+1 (10) и 5 и технология Matrix RAID (гибридный режим, когда разные части одного комплекта дисков используются в качестве массивов разных уровней). В наличии многоканальный (7.1) звуковой контроллер High Definition Audio, контроллер USB 2.0 на четырнадцать портов, гигабитный сетевой MAC-контроллер, а также интерфейсы для подключения различной низкоскоростной периферии. Характерно, что в Z68 Express, как и почти во всех микросхемах семейства, отсутствует контроллер PCI; нет в нём и ожидаемого USB 3.0. Отказ от морально устаревшего PCI вполне понятен, но упорное нежелание Intel встраивать в чипсет USB 3.0 можно объяснить лишь намерением продвигать альтернативный интерфейс Thunderbolt. Впрочем, производители материнских плат устанавливают на свои продукты контроллеры PCI и USB 3.0, так что проблемы это не создаст. Чипсет Intel Z68 Express предоставляет самые широкие в линейке возможности разгона: при желании можно увеличивать значение множителя ядра и оперативной памяти, повышать напряжение и допустимую температуру, а также частоту встроенного графического ядра. Только в этой модели логики шестидесятой серии реализованы технологии Intel Smart Response Technology и Lucid Virtu. Первая из них позволяет использовать твердотельный SSD-накопитель небольшого объёма (от 20 Гбайт) для кэширования различных данных, тем самым повышая скорость работы системы, а вторая даёт возможность переключаться между интегрированной и дискретной графикой — система, аналогичная ноутбучной NVIDIA Optimus. По первым отзывам, использование Intel Smart Response в среднем позволяет ускорить работу с приложениями в среде Windows 7 и Vista (она совместима только с этими ОС) примерно вдвое, но, конечно, она не даёт такого существенного прироста, как при установке всей системы на SSD. Полезность же Lucid Virtu вызывает большие сомнения: если в ноутбуке переход на встроенную графику может сэкономить заряд аккумулятора, то для стационарного десктопа она бессмысленна. Смысл в периодическом переходе на встроенную графику лично я могу увидеть разве что в случае, если у вас стоит пара мощных видеокарт и вы не хотите слышать гул их системы охлаждения при интернет-сёрфинге или при работе с документами. Что касается поддержки технологии перекодирования видео Intel Quick Sync даже при работе с дискретным видео, то это вообще довольно странно представлять как достоинство. Заявленный термопакет микросхемы Intel Z68 Express — 6,1 Вт, как, впрочем, и у всех остальных представителей шестидесятой серии. Intel P67 ExpressЭтот набор логики был представлен одновременно с презентацией платформы Sandy Bridge, 9 января 2011 года, и стал наряду с H67 одним из двух самых неоднозначных в семействе. Дело в том, что это единственный чипсет шестидесятой серии, не поддерживающий графическое ядро, встроенное в процессор, — в нём попросту отсутствует шина FDI. Если учесть, что графика интегрирована во все без исключения ЦП Sandy Bridge, выглядит это более чем странно.  Схема чипсета Intel P67 Express

Схема чипсета Intel P67 Express

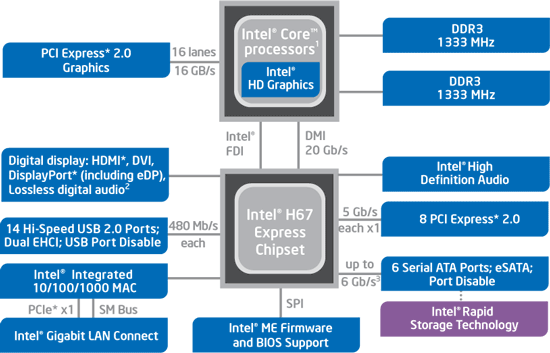

В остальном же это мощный «южный мост», мало в чём уступающий по возможностям флагманскому Z68 Express, появившемуся гораздо позже. До выхода Z68 этот чипсет был единственным в семействе, позволяющим устанавливать две дискретных видеокарты PCI Express 2.0 x8 + x8, а также беспрепятственно разгонять процессор и оперативную память. Обеспечивается работа с восемью полноскоростными портами PCI Express 2.0 x1. Р67 Express подключается к процессору по шине DMI 2.0 c пропускной способностью 20 Гбит/с. В чипе имеются контроллер Serial ATA на 2 порта SATA III (6 Гбит/с) и четыре порта SATA II (3 Гбит/с), поддерживаются дисковые массивы RAID уровней 0, 1, 0+1 (10) и 5 и технология Matrix RAID. Предусмотрены многоканальный (7.1) звуковой контроллер High Definition Audio, контроллер USB 2.0 на четырнадцать портов, гигабитный сетевой MAC-контроллер, а также интерфейсы для подключения различной низкоскоростной периферии. Intel H67 ExpressНабор системной логики H67 Express, выпущенный 9 января 2011 года, практически не отличается от P67 Express, за исключением возможности работы с интегрированным в процессоры видео (то есть наличия шины FDI) и отсутствия поддержки двух дискретных видеокарт. Несмотря на то что собственно контроллер PCI Express 2.0 встроен в процессоры, в Intel посчитали необходимым зачем-то ввести такое ограничение. Так или иначе, H67 Express предусматривает установку лишь одного дискретного графического ускорителя PCI Express 2.0 x16. Обеспечивается также работа с восемью полноскоростными портами PCI Express 2.0 x1.  Схема чипсета Intel H67 Express

Схема чипсета Intel H67 Express

Ещё одна малообъяснимая особенность этого набора логики — невозможность разгона процессора и оперативной памяти. Зато здесь можно повышать частоту встроенного в процессоры графического ядра. Проще говоря, такой чипсет вполне определённо ориентирован на тех, кто намерен пользоваться лишь встроенным видео. Как вы заметили, функциональность P67 Express и H67 Express была объединена во флагманском Z68 Express, выпущенном спустя пять месяцев. Те, кто поторопился приобрести плату на одном из ранних чипсетов, вынуждены мириться со странными компромиссами, навязанными по каким-то неведомым причинам маркетологами Intel. По всем остальным параметрам H67 Express повторяет P67 Express: системная шина DMI 2.0 c пропускной способностью 20 Гбит/с, контроллер Serial ATA на пару портов SATA III (6 Гбит/с) и четыре порта SATA II (3 Гбит/с), поддержка RAID-массивов уровней 0, 1, 0+1 (10) и 5 и технологии Matrix RAID, многоканальный (7.1) звуковой контроллер High Definition Audio, контроллер USB 2.0 на четырнадцать портов, гигабитный сетевой MAC-контроллер, а также интерфейсы для подключения низкоскоростной периферии. Intel H61, Q67, Q65 и B65 ExpressIntel H61, Q67, Q65 и B65 Express — четыре упрощённых по сравнению с описанными выше чипсета, ориентированных на использование в офисных и прочих компьютерах, входящих в корпоративные сети. Три из них, а именно Q67, Q65 и B65 Express, оснащены встроенным контроллером PCI 2.3 c поддержкой до четырёх портов.  Схема чипсета Intel H61 Express

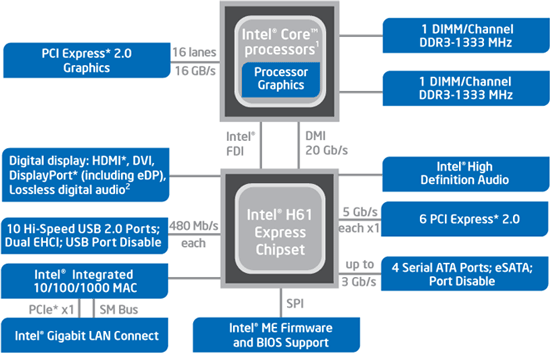

Схема чипсета Intel H61 Express

Самая простая модификация, H61 Express, может похвастаться поддержкой встроенной графики (шина FDI) и одной дискретной карты PCI Express 2.0 x16, шестью портами PCI Express 2.0 x1, системной шиной DMI 2.0 c пропускной способностью 20 Гбит/с, контроллером Serial ATA на четыре порта SATA II (3 Гбит/с), многоканальным (7.1) звуковым контроллером High Definition Audio, контроллером USB 2.0 на десять портов, гигабитным сетевым MAC-контроллером и интерфейсами для подключения низкоскоростной периферии.  Схема чипсета Intel H65 Express

Схема чипсета Intel H65 Express

Отличия чипсета B65 Express заключаются в восьми портах PCI Express 2.0 x1, контроллере Serial ATA на два порта SATA III (6 Гбит/с) и четыре порта SATA II (3 Гбит/с), поддержке RAID-массивов уровней 0, 1, 0+1 (10) и 5 и технологии Matrix RAID, контроллере USB 2.0 на двенадцать портов и возможности подписки на удалённые сервисы по обслуживанию корпоративных ПК Intel Level III Manageability Upgrade.  Схема чипсета Intel Q65 Express

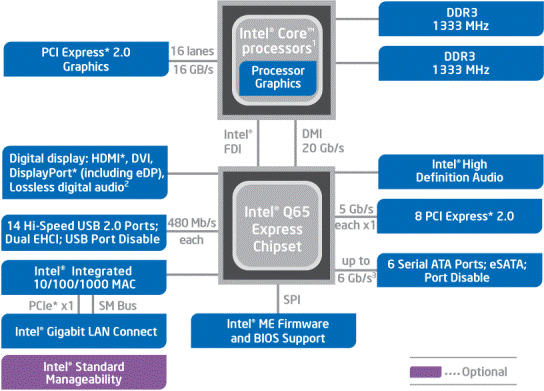

Схема чипсета Intel Q65 Express

Схема чипсета Intel Q67 Express

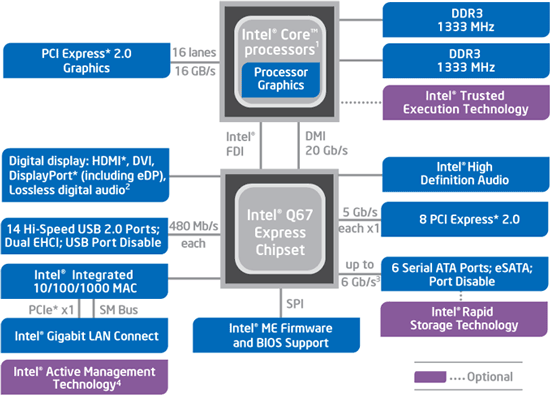

Схема чипсета Intel Q67 Express

Чипсет Q65 Express отличается от B65 Express уже четырнадцатью портами USB 2.0 и возможностью заказа пакета корпоративных услуг Intel Standart Manageability. Q67 Express дополнительно обеспечивается технологией Intel Trusted Execution и Intel Rapid Storage, а также сервисом Intel Active Management. В следующей статье речь пойдёт о нескольких интересных системных платах, построенных на базе чипсетов Intel шестидесятой серии. id="terralab_3"> Системные платы для платформы Intel Sandy Bridge Олег Нечай Опубликовано 24 июня 2011 года В первой части этого обзора мы познакомились с основными характеристиками наборов системной логики Intel шестидесятой серии, известных под кодовым названием Cougar Point, а сейчас поговорим о конкретных моделях материнских плат на их основе. Мы подобрали несколько плат разных производителей и различных ценовых категорий, представляющих интерес для домашних пользователей. Как всегда, производители системных плат не ограничиваются функциональностью чипсетов. Очень часто они устанавливают дополнительные контроллеры, аудиокодеки, системы управления разгоном и прочие компоненты, расширяющие возможности базового набора логики. Поэтому несмотря на отсутствие в чипсетах Intel поддержки таких интерфейсов, как, например, USB 3.0 или PCI, в некоторых «материнках» на их основе эти интерфейсы реализованы при помощи микросхем третьих производителей. ASUS P8P67 Deluxe Rev 3.0Одна из флагманских моделей серии P8P67, построенная на основе набора системной логики Intel P67 Express. Ориентировочная розничная цена — 7500 рублей.

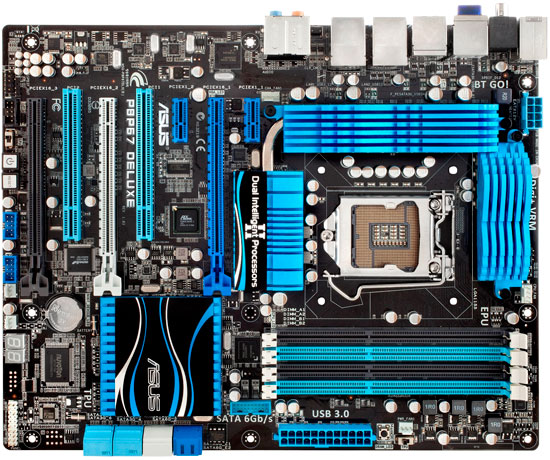

Первая модификация этой материнской платы была выпущена почти сразу после официальной презентации платформы Sandy Bridge и чипсетов шестидесятой серии. После отзыва системной логики ревизии B2 её продажи были прекращены, и сейчас на прилавках можно найти новую модификацию на основе чипсета ревизии B3, что отдельно подчёркивается в названии. В дополнение к интерфейсам, реализованным на уровне чипсета, на плате установлены контроллеры Marvell на два порта Serial ATA 6 Гбит/с, JMicron JMB363 на два порта eSATA 3 Гбит/с, NEC µPD720200 на четыре порта UAB 3.0, VIA 6315N на два порта IEEE 1394a (FireWire), мост PCIe-OCI ASMedia ASM1083 на три устройства, дополнительный гигабитный сетевой контроллер Realtek 8111E, контроллер Bluetooth 2.1+EDR и многоканальный (7.1) звуковой кодек Realtek ALC 889. Поддержка интерфейса IDE отсутствует. Для разгона системы используется чип ASUS TurboV EVO и одноимённая утилита. В комплект поставки входит модуль на два порта USB 3.0 для установки во внешний 3,5-дюймовый отсек (для флоппи-дисководов). Реализованный на плате стабилизатор питания имеет 23 канала: шестнадцать из них выделены для вычислительных ядер процессора, два для встроенного видеоядра, два для «системного агента» и три для модулей памяти. В состав системы питания включён фирменный контроллер широтно-импульсной модуляции (ШИМ) Digi+ VRM, умеющий автоматически регулировать частоту, изменять нагрузку каналов в зависимости от температуры и отключать неиспользуемые каналы питания процессора. В конструкции используются только высококачественные полимерные конденсаторы японского производства. Среди особенностей платы — замена классической BIOS на EFI (Extensible Firmware Interface), который может похвастаться графическим интерфейсом, быстрой загрузкой, поддержкой дисков более 2,2 Тбайта и возможностью запускать любой платформонезависимый код. Плата стандартного формфактора ATX предназначена для процессоров Core i3/i5/i7 для разъёма LGA1155, поддерживает установку двух (включая двухпроцессорные) видеокарт в режимах ATI CrossFire X и NVIDIA SLI, до 32 гигабайт оперативной памяти DDR3-2200/2133/1866/1600/1333/1066, до шести (четыре внутренних и два внешних) накопителей SATA-II (RAID 0,1,5,10) и до четырёх накопителей SATA-III (6 Гбит/с). На плате размещены три слота PCI Express x16 (x16+x4 или x8+x8+x4), два слота PCI Express x1, два слота PCI и четыре слота для двухканальной оперативной памяти. На заднюю панель платы выведены восемь портов USB 2.0, два порта USB 3.0, порт FireWire IEEE 1394a, два порта Gigabit Ethernet, многоканальный аналоговый и цифровой оптический и коаксиальный аудиовыходы, порт PS/2, антенный модуль Bluetooth, два порта eSATA, один из которых питающий, и кнопка для сброса CMOS. С подробными техническими характеристиками платы ASUS P8P67 Deluxe Rev 3.0 можно ознакомиться на сайте производителя. ASRock H67DE3Плата среднего класса на основе набора системной логики Intel H67 Express. Ориентировочная розничная цена — 3700 рублей.

Недорогая материнская плата тем не менее оснащена полным набором оверклокерских утилит, а в комплект поставки входят анаглифические очки для просмотра 3D-видео. Ещё одна особенность этой модели — возможность установки процессорных кулеров не только для LGA1155, но и для LGA1156 и даже LGA775. В дополнение к интерфейсам, реализованным на уровне чипсета, на плате установлены контроллер Etron EJ168A с поддержкой двух разъёмов USB 3.0 на задней панели, контроллер Asmedia ASM1085 на два разъёма PCI, многоканальный (7.1) кодек Realtek ALC892 и гигабитный сетевой контроллер Realtek 8111E. Поддержка интерфейса IDE отсутствует. Вместо традиционной BIOS в этой модели используется EFI AMI BIOS с графической оболочкой. В конструкции применяются полимерные конденсаторы. Для управления и разгона системы служит фирменная утилита ASRock Extreme Tuning Utility. Плата стандартного формфактора ATX предназначена для процессоров Core i3/i5/i7 для разъёма LGA1155, поддерживает установку одной дискретной видеокарты, до 32 гигабайт оперативной памяти DDR3-1333/1066, до четырёх накопителей SATA-II (RAID 0,1,5,10) и до двух накопителей SATA-III (6 Гбит/с). На плате размещены один слот PCI Express x16, три слота PCI Express x1, два слота PСI и четыре слота для двухканальной оперативной памяти. На заднюю панель платы выведены четыре порта USB 2.0, два порта USB 3.0, порты VGA, DVI-D и HDMI, порт Gigabit Ethernet, многоканальные цифровой оптический и аналоговый аудиовыходы, аналоговый линейный вход и микрофонный вход и порт PS/2. С подробными техническими характеристиками платы ASRock H67DE3 можно ознакомиться на сайте производителя. BioStar TH67+Бюджетная материнская плата на основе набора системной логики Intel H67 Express. Ориентировочная розничная цена — 3200 рублей.

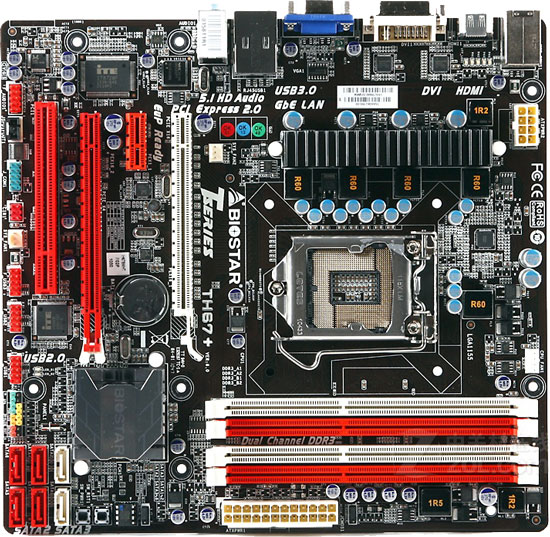

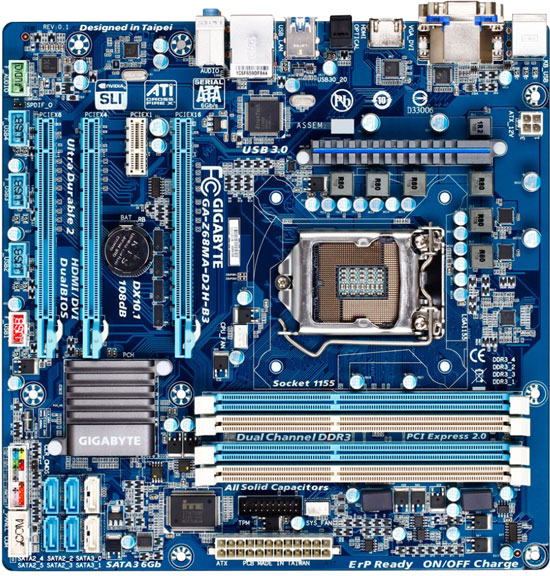

Неcмотря на низкую цену, в этой модели применяются дополнительные контроллеры USB 3.0 и PCI, поддерживаются RAID-массивы, а вместо BIOS используется перспективный EFI. Кроме того, вопреки ограничениям чипсета, на плату можно установить две видеокарты Radeon в режиме CrossFire (SLI не поддерживается). В дополнение к интерфейсам, реализованным на уровне чипсета, на плате установлены контроллер NEC ?PD720200 с поддержкой двух разъёмов USB 3.0 на задней панели, контроллер ITE IT8893E на один разъём PCI, многоканальный (7.1) кодек Realtek ALC892 и гигабитный сетевой контроллер Realtek 8111E. Поддержка интерфейса IDE отсутствует. Вместо традиционной BIOS в этой модели используется EFI AMI BIOS с графической оболочкой. В конструкции применяются полимерные твёрдотельные конденсаторы. Благодаря технологии BIO-Remote2 компьютер может стать основой домашнего кинотеатра, а пультами управления будут служить любые смартфоны, работающие под управлением iOS или Android. Разгон машины упрощает утилита T-Overclocker. Плата уменьшенного формфактора Micro ATX предназначена для процессоров Core i3/i5/i7 для разъёма LGA1155, поддерживает установку двух дискретных видеокарт в режиме ATI CrossFireX, до 16 гигабайт оперативной памяти DDR3-1333/1066, до четырёх накопителей SATA-II (RAID 0,1,5,10) и до двух накопителей SATA-III (6 Гбит/с). На плате размещены два слота PCI Express x16 (x16+x4), один слот PCI Express x1, один слот PСI и четыре слота для двухканальной оперативной памяти. На заднюю панель платы выведены два порта USB 2.0, два порта USB 3.0, порты VGA, DVI-D и HDMI, порт Gigabit Ethernet, аналоговый линейный вход и выход, микрофонный вход и порт PS/2. С подробными техническими характеристиками платы BioStar TH67+ можно ознакомиться на сайте производителя. Gigabyte GA-Z68MA-D2H-B3Плата среднего ценового сегмента на основе топового набора системной логики Intel Z68 Express. Ориентировочная розничная цена — 4300 рублей.

Компания Gigabyte выпустила целое семейство недорогих материнских плат на базе чипсета Intel Z68 Express. При этом, к удивлению покупателей, большая их часть не поддерживает встроенное видео — на задней планке просто отсутствуют видеовыходы. Такие платы по функциональности отличаются от моделей на P67 Express исключительно поддержкой технологии Intel Smart Response, поэтому использование в них именно флагманского Z68 выглядит довольно странно. В этой модели вся функциональность Z68 Express на месте: плата работает как со встроенным в процессоры видеоядром (предусмотрены видеоинтерфейсы VGA, DVI-D и HDMI), так и с дискретной графикой. В дополнение к интерфейсам, реализованным на уровне чипсета, на плате установлены лишь контроллер Etron EJ168A c поддержкой двух портов USB 3.0, многоканальный (7.1) кодек Realtek ALC889 и гигабитный сетевой контроллер Realtek 8111E. Поддержка интерфейсов PCI и IDE отсутствует. К особенностям платы относится использование AWARD Hybrid EFI с поддержкой загрузки с дисков объёмом более 3 Тбайт, а также реализация технологий Smart Response и Lucid Virtu. В конструкции применяются гибридные «интеллектуальные» конденсаторы Driver MOSFET. Для управления системой служит фирменная утилита Smart 6, а для разгона — бесплатное приложение Cloud OC. Плата уменьшенного формфактора Micro ATX предназначена для процессоров Core i3/i5/i7 для разъёма LGA1155, поддерживает установку двух видеокарт в режимах ATI CrossFire X и NVIDIA SLI, до 32 гигабайт оперативной памяти DDR3-2133/1866/1600/1333/1066, до четырёх накопителей SATA-II (RAID 0,1,5,10) и до двух накопителей SATA-III (6 Гбит/с). На плате размещены три слота PCI Express x16 (x16+x4 или x8+x8+x4), один слот PCI Express x1 и четыре слота для двухканальной оперативной памяти. На заднюю панель платы выведены четыре порта USB 2.0, два порта USB 3.0, порты VGA, DVI-D и HDMI, порт Gigabit Ethernet, многоканальный цифровой и стереофонический аналоговый аудиовыходы, аналоговый линейный вход и микрофонный вход и порт PS/2. С подробными техническими характеристиками платы Gigabyte GA-Z68MA-D2H-B3 можно ознакомиться на сайте производителя. MSI P67A-G45 (B3)Плата среднего класса на основе набора системной логики Intel P67 Express. Ориентировочная розничная цена — 4300 рублей.